「XZ Utils」に仕掛けられたサイバー攻撃と同様のものが他のプロジェクトにも仕掛けられているとOpenSSFが警告

2024年4月、Linuxディストリビューションに組み込まれている圧縮ツール「XZ Utils」に悪意あるバックドアが仕掛けられていたことが発覚した一件で、オープンソースの脆弱(ぜいじゃく)性監視を行っているOpen Source Security(OpenSSF)とJavaScriptのエコシステムに支援を行っているOpenJS Foundationは、今回の一件は単独の事象ではなく、他のオープンソースプロジェクトも標的となった広範な攻撃の一部である可能性を指摘し、警戒を呼びかけています。

Open Source Security (OpenSSF) and OpenJS Foundations Issue Alert for Social Engineering Takeovers of Open Source Projects – Open Source Security Foundation

https://openssf.org/blog/2024/04/15/open-source-security-openssf-and-openjs-foundations-issue-alert-for-social-engineering-takeovers-of-open-source-projects/

報告によると、OpenJS Foundation Cross Project Councilのもとに、JavaScriptプロジェクトの1つをアップデートして「重大な脆弱性」に対応するように求めるメールが複数届いたとのこと。ただ、具体的な対策への言及はない一方、これまでプロジェクトにほとんど関与していない自分を新たなメンテナーにすることを求める内容で、「XZ Utils」の一件においてバックドアを仕込んだ人物・Jia Tanの振る舞いとの共通点が指摘されています。

XZ Utilsにバックドア攻撃が行われるまでのタイムラインまとめ - GIGAZINE

不審なメールは、OpenJS Foundationがホストしていない他の2つのJavaScriptプロジェクトにも同様に送られていました。

このため、OpenJS Foundationは、プロジェクトのリーダーたちと国土安全保障省のサイバーセキュリティ・インフラセキュリティ庁(CISA)に対して、セキュリティ上の懸念がある旨を報告しました。

他のオープンソースプロジェクトもXZ Utilsと同様に狙われている可能性があるということで、OpenJS Foundationはプロジェクト保護のために、以下の実施を推奨しています。

・強力な認証を使用すること。具体的には、2要素認証またはマルチファクタ認証を有効にして、安全なパスワードマネージャーを利用すること。また、回復コードは安全な場所、できればオフラインで保持すること。認証情報は異なるサービスで使い回しをしないこと。

・情報開示プロセスを含むセキュリティポリシーを設定すること。

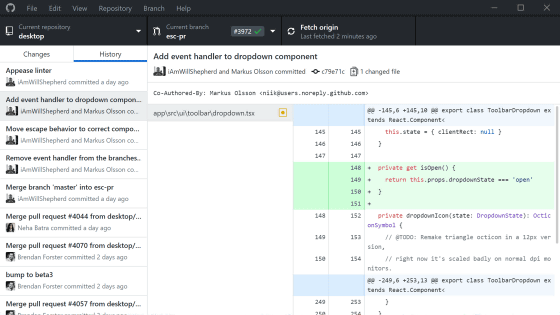

・新しいコードのマージにあたってベストプラクティスを用いること。具体的には、ブランチ保護と署名付きコミットを有効にすること。また、プルリクエストがメンテナーからのものであっても、できるだけマージ前に別の開発者によるコードレビューを行うこと。新しいプルリクエストが難読化されないように、不透明なバイナリーの使用を最小限に抑えること。npm発行権限を持つユーザーの数を制限すること。コミッターとメンテナーのことを把握し、定期的なレビューを行うこと。

・オープンソースのパッケージやリポジトリを運営している場合、「Package Repository Security」の原則の採用を検討すること。

・関連記事

Red HatやDebianなどLinuxディストリビューションの組込み圧縮ツール「XZ Utils」に悪意のあるバックドアが仕掛けられていたことが発覚 - GIGAZINE

XZ Utilsにバックドア攻撃が行われるまでのタイムラインまとめ - GIGAZINE

Linux環境で使用されている圧縮ツール「XZ Utils」に仕掛けられたバックドアのスクリプトをGoogleのエンジニアが解説 - GIGAZINE

圧縮ツール「XZ Utils」にバックドアを仕込んだ謎の人物「Jia Tan」は一体何者なのか? - GIGAZINE

Linux環境で使用されている圧縮ツール「XZ Utils」のバックドアはどのように埋め込まれるのかをセキュリティ企業のカスペルスキーが解説 - GIGAZINE

・関連コンテンツ